Productos Ciberseguridad

Data Loss Prevention

Protección en las instalaciones y en la nube con una solución de DLP creada para afrontar los riesgos de seguridad de datos más complejos de la actualidad.

Protección de datos en cualquier lugar

Data-First SASE comienza con Forcepoint ONE. Proteja sus datos en todas partes y asegure el acceso desde cualquier lugar con la plataforma de seguridad nativa en la nube, todo en uno.

Protección de punto final

Detección y respuestas más rápidas y precisas para operaciones de seguridad y TI.

Detección y manejo de incidentes

Obtenga la ciberseguridad como un servicio administrado con prevención de infracciones contra ransomware las 24 horas del día, los 7 días de la semana.

Múltiple factor autenticación

La era de phising ha llegado a su fin. La autenticación multifactor (MFA) de Yubico, resistente al phishing detiene el robo de cuentas en las mayores organizaciones del mundo.

Encuentre y neutralice amenazas avanzadas más rápido

Fidelis Elevate® es una plataforma abierta y extensible de detección y respuesta activa eXtendida (XDR) diseñada específicamente para la ciberdefensa proactiva

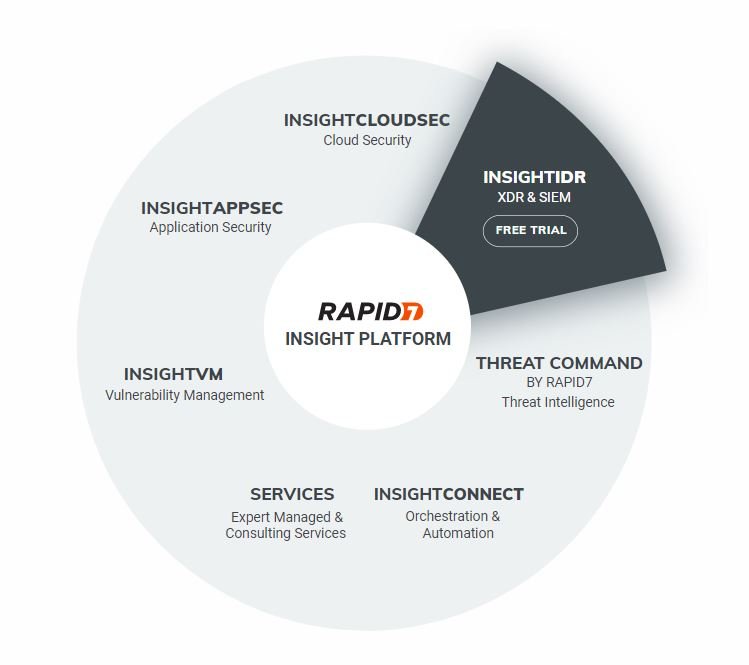

Detección y respuesta a incidentes InsightIDR

Mediante una arquitectura unificada de SIEM y XDR este SOC MDR (Detección y Respuesta Administrada) INSIGHTIDR provee inteligencia sobre amenazas y respuesta automatizada de incidentes.

Anticipe a los atacantes y escale analizando los datos mucho más rápido.

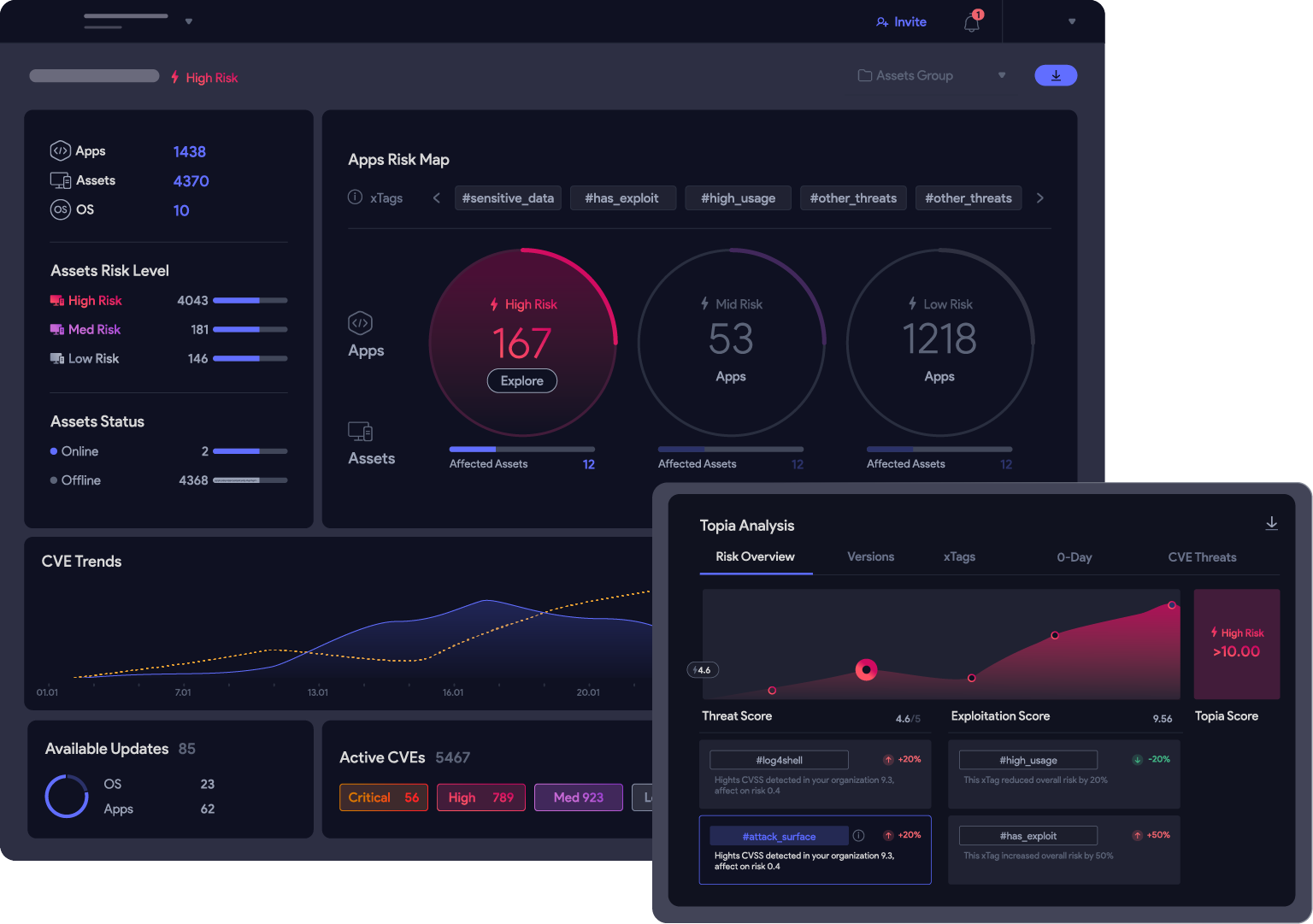

Análisis y gestión de vulnerabilidades InsightVM.

Ejecute pruebas completas a su red, descubra los riesgos de su infraestructura de red. Elimine vulnerabilidades priorizando los riesgos, guiando a los responsables de IT y DevOps paso a paso en una remediación más eficiente.

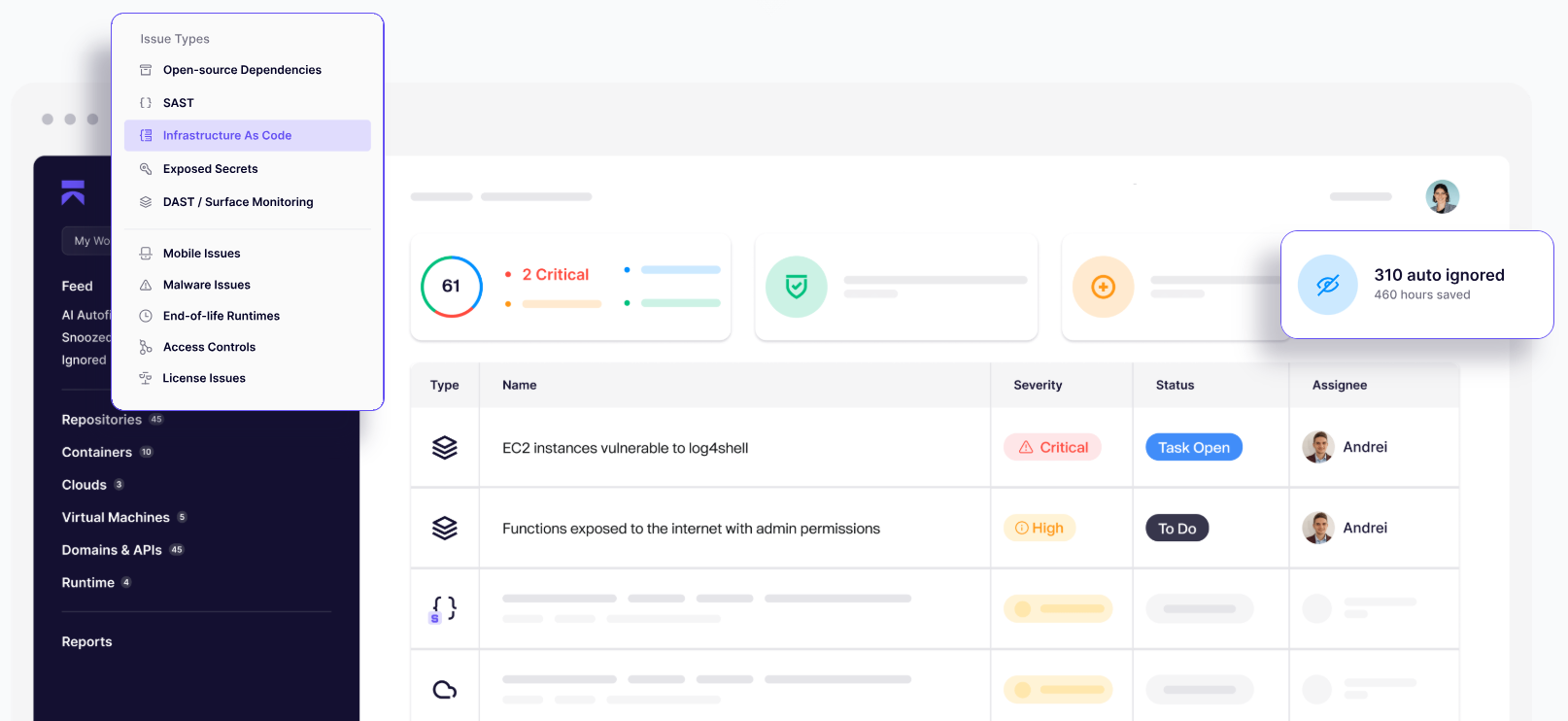

Seguridad de Código

Proteja su código, nube y tiempo de ejecución en un sistema central. Encuentre y corrija vulnerabilidades automáticamente.

Remediación de vulnerabilidades

Consolidar la vulnerabilidad, descubrimiento, priorización y remediación en una única solución.

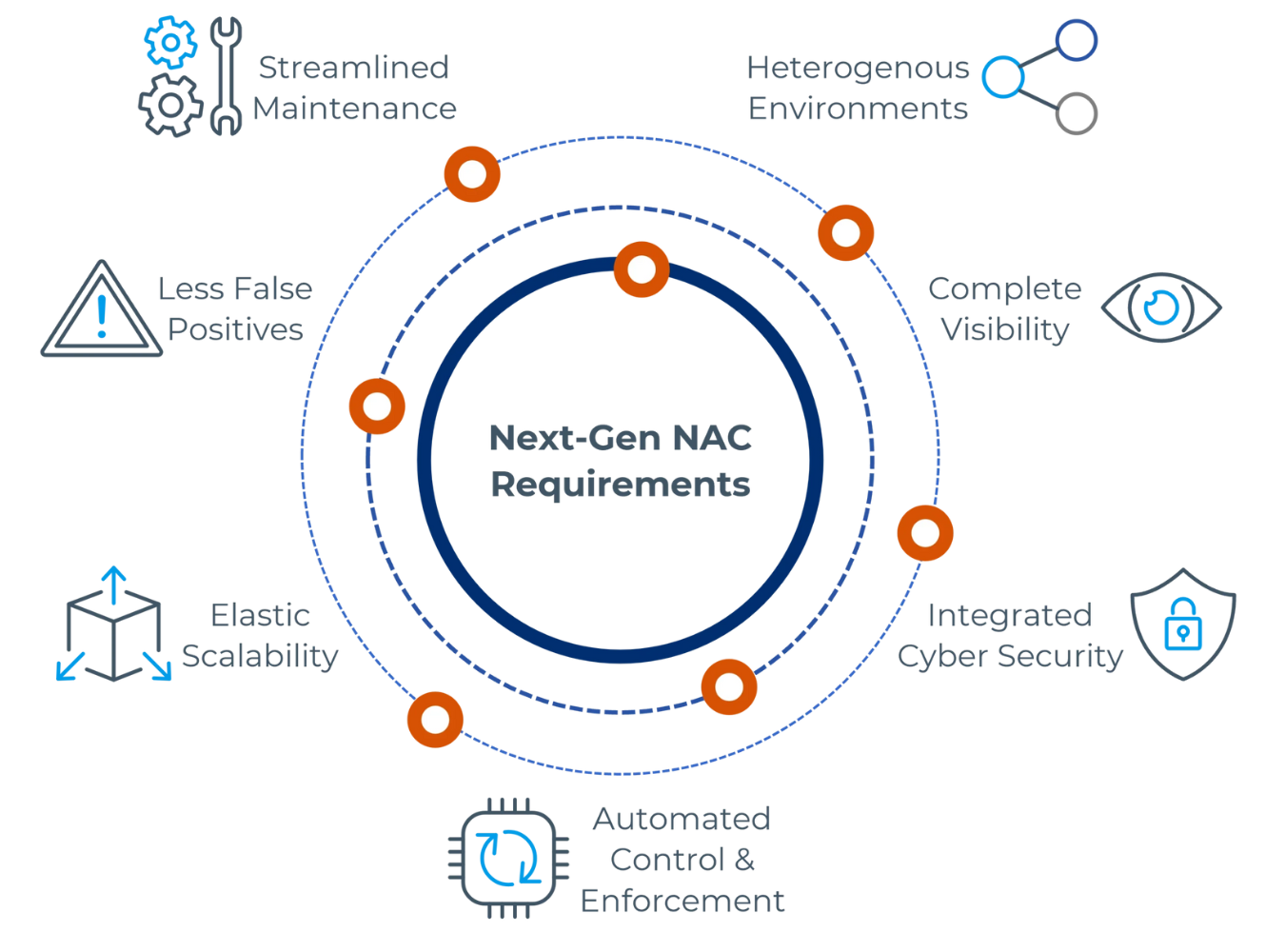

Control de acceso a la red

Vaya más allá de la autenticación con decisiones de control de acceso basadas en el cumplimiento. Con la solución NAC puede encontrar los activos cibernéticos escondidos en los puntos ciegos de su red, evaluar su postura de cumplimiento, activar flujos de trabajo de remediación y aplicar tamaños.

Soluciones de gestión de acceso privilegiado

BeyondTrust descubre, incorpora, protege y ajusta los privilegios en toda su empresa.

Gestión de riesgos

Software de gestion de riesgos, seguridad, continuidad, auditoría y Compliance; nos ocupamos de hacer más fuerte tu negocio, mientras tú te dedicas a hacerlo más grande.

Servicios Ciberseguridad

Análisis de vulnerabilidades

Nuestro servicio de análisis de vulnerabilidades combina experticia en gestión técnica de vulnerabilidades y seguridad informática para brindarle un enfoque integral en la protección de su infraestructura. A través de nuestra avanzada metodología, llevamos a cabo un exhaustivo proceso de detección y depuración de vulnerabilidades, evaluando su nivel de riesgo y generando un mapa de calor para identificar las áreas más críticas. Además, proporcionamos un plan de remediación personalizado y le ofrecemos acompañamiento durante todo el proceso de mitigación de riesgos. Si es necesario, también le asesoramos sobre la implementación de controles compensatorios para fortalecer aún más su seguridad. Para garantizar la efectividad de nuestras acciones, realizamos pruebas de re-test y generamos informes comparativos que muestran el progreso alcanzado en términos de seguridad. Con nuestro servicio de análisis de vulnerabilidades, usted puede estar seguro de que su infraestructura estará protegida de manera proactiva y en constante evolución frente a las amenazas cibernéticas en constante cambio.

Ingeniería social

Nuestro servicio de ingeniería social y pruebas de phishing se enfoca en evaluar la vulnerabilidad humana dentro de su organización. Reconocemos que los ataques cibernéticos a menudo se aprovechan de la falta de conciencia y la ingenuidad de las personas, por lo que realizamos una serie de pruebas diseñadas para poner a prueba la resiliencia de su equipo ante diversos escenarios de ingeniería social mediante técnicas como la pesca de datos, la intrusión física, la suplantación telefónica, la creación de falsos puntos de acceso a redes inalámbricas y la revisión de desechos. Realizamos pruebas de phishing mediante el envío de correos electrónicos falsos y solicitudes de información confidencial para evaluar la resistencia de su personal a estos ataques. Nuestro enfoque busca aumentar la conciencia de seguridad, identificar vulnerabilidades y fortalecer las defensas de su organización contra los ataques cibernéticos basados en ingeniería social, asegurando la protección de su información confidencial.

Análisis forense

Nuestro servicio de análisis forense se basa en la experiencia de nuestro equipo de expertos altamente capacitados y certificados, respaldados por herramientas calificadas para llevar a cabo investigaciones forenses exhaustivas. Mantenemos rigurosamente la cadena de custodia para preservar la integridad de las pruebas y asegurar su validez legal. Mediante técnicas avanzadas de análisis forense digital, examinamos minuciosamente dispositivos, sistemas y redes en busca de evidencia digital relevante para investigaciones legales, incidentes de seguridad o fraudes. Nuestro enfoque integral nos permite recolectar, preservar y analizar la evidencia de manera precisa y confiable, brindando informes detallados que pueden ser utilizados en procesos judiciales. Con nuestro servicio de análisis forense, puede contar con el respaldo de profesionales especializados y las herramientas adecuadas para obtener resultados sólidos y confiables en cualquier situación que requiera investigaciones forenses.

Hacking ético

Nuestro servicio de Hacking Ético ofrece una amplia gama de pruebas y evaluaciones para garantizar la seguridad y la integridad de sus activos digitales. Contamos con expertos en diversas áreas, incluyendo redes de datos, redes inalámbricas, infraestructura, IoT (Internet de las cosas) y aplicaciones web. Realizamos exhaustivas pruebas de penetración en cada una de estas áreas, identificando vulnerabilidades y brechas de seguridad potenciales. Nuestros especialistas en Hacking Ético utilizan metodologías reconocidas y herramientas avanzadas para simular ataques reales y evaluar la fortaleza de sus sistemas y aplicaciones. Además de la detección de vulnerabilidades, ofrecemos recomendaciones claras y detalladas para mitigar los riesgos identificados. Nuestro enfoque ético garantiza que todas nuestras acciones se realicen de manera legal y dentro de los límites acordados, con el objetivo de fortalecer su seguridad y proteger sus activos digitales.

Análisis de código a aplicaciones

Nuestra solución de análisis de código a aplicaciones ofrece un enfoque completo para evaluar la seguridad y calidad del código fuente, mediante el análisis estático y dinámico, así como el análisis de aplicaciones móviles, componentes de software y binarios. Además de identificar vulnerabilidades, ofrecemos servicios de remediación, pruebas manuales y una arquitectura de seguridad basada en las 10 mejores prácticas. Con nuestro enfoque integral, usted puede mejorar la seguridad de sus aplicaciones, proteger los datos confidenciales y garantizar el cumplimiento de los estándares de seguridad más exigentes.

Red Team

Presentamos nuestro revolucionario producto Red Team, la solución definitiva para evaluar la seguridad de su organización. Nuestro equipo de expertos certificados en hacking ético y ingeniería social se encarga de realizar pruebas continuas de pentesting para identificar vulnerabilidades y puntos débiles en sus sistemas y redes. Con una combinación única de habilidades técnicas y conocimientos avanzados, nuestros especialistas simulan ataques realistas, poniendo a prueba las defensas de su organización y descubriendo cualquier brecha de seguridad potencial. Estamos comprometidos en proporcionarle resultados confiables y prácticos para fortalecer su postura de seguridad. Con nuestro producto Red Team, usted podrá mantenerse un paso adelante de los ciberdelincuentes, proteger su información confidencial y garantizar la integridad de sus activos digitales. Confíe en nosotros para ofrecerle la tranquilidad que necesita en un entorno en constante evolución.

Servicios de Consultoría

Seguridad de la información

Presentamos nuestro exclusivo producto de Seguridad de la Información, diseñado para proteger sus datos más valiosos. Nuestro enfoque abarca la planeación, implementación, operación y mantenimiento de sistemas de gestión de la seguridad de la información (SGSI). A través de un diagnóstico exhaustivo, identificamos posibles brechas y desarrollamos planes de mejora personalizados, asegurando la implementación efectiva de controles de seguridad. Además, nos destacamos por la implementación de las mejores prácticas basadas en la reconocida Norma ISO 27002, garantizando que su organización cuente con un sólido marco de seguridad. Nuestro equipo de expertos brinda asesoría y acompañamiento durante todo el proceso de auditoría de certificación, trabajando de la mano con organismos evaluadores de conformidad para alcanzar el cumplimiento y obtener la certificación deseada. Con nuestro producto de Seguridad de la Información, usted podrá salvaguardar sus datos de manera integral y confiable, manteniendo la tranquilidad de que su información está protegida ante las crecientes amenazas cibernéticas.

Análisis de riesgos

Servicio que se basa en las Normas ISO 31000 e ISO 27005. Con un enfoque integral, brindamos una evaluación detallada y precisa de los riesgos en su organización. Nuestro proceso incluye la identificación y valoración del riesgo inherente y el riesgo residual, proporcionándole una visión completa de los posibles peligros. Además, analizamos minuciosamente la información de los controles existentes y evaluamos su nivel de madurez, lo que nos permite diseñar planes de tratamiento personalizados y realizar un seguimiento riguroso para garantizar su eficacia. Además, nos enfocamos en la documentación, el mantenimiento y la mejora continua de los resultados obtenidos, asegurando que su organización esté preparada para enfrentar los riesgos de manera eficiente y sostenible. Con nuestro producto de Análisis de Riesgo, usted podrá tomar decisiones fundamentadas, fortalecer su resiliencia y proteger su reputación y activos. Confíe en nuestra experiencia y enfoque líder en la industria para salvaguardar su futuro y maximizar las oportunidades que se presenten.

Continuidad del negocio

Presentamos nuestro innovador producto de Continuidad del Negocio, diseñado para garantizar que su organización esté preparada para cualquier eventualidad. Nos enfocamos en la planeación, implementación, operación y mantenimiento de sistemas de gestión de continuidad de negocio, brindando una estrategia integral para mantener su operación sin interrupciones. A través de un diagnóstico exhaustivo, identificamos áreas de mejora y desarrollamos planes personalizados, implementando controles efectivos para garantizar la continuidad en caso de contingencias. Realizamos un análisis de impacto al negocio (BIA) para comprender las implicaciones de los eventos adversos y, en base a eso, creamos un plan de continuidad del negocio (BCP) y un plan de recuperación ante desastres (DRP) sólidos y adaptados a sus necesidades. Además, realizamos pruebas rigurosas a sus sistemas y contingencias, asegurando que estén listos para responder eficientemente ante situaciones críticas. Con nuestro producto de Continuidad del Negocio, usted puede estar seguro de que su organización estará preparada para enfrentar cualquier desafío y mantenerse en funcionamiento sin interrupciones, brindándole la tranquilidad y confianza necesarias para alcanzar el éxito.